SQS Queue Access Policy

- SQS 대기열 액세스 정책은 리소스 정책이라는 점에서 S3 버킷 정책과 유사하므로

JSON IAM 정책을 SQS 대기열에 직접 추가할 수 있음 - SQS 대기열 액세스 정책의 사용 사례 두 가지

- 교차 계정 액세스 허용을 위해 사용

어떤 계정에 대기열이 있고 다른 계정이 그 대기열에 액세스해야 할 경우

EC2 인스턴스가 계정 간 메시지를 가져올 수 있으려면 대기열 액세스 정책을 생성하고 첫 번째 계정의 SQS 대기열에 첨부

예) AWS의 보안 주체가 111122223333이 될 수 있게 허용하며, sqs:ReceiveMessage의 리소스를 허용

이를 통해 EC2 인스턴스가 다른 계정의 SQS 대기열에서 가져올 수 있게 됨

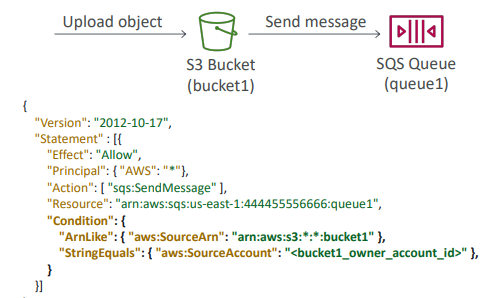

필요 항목 중요 - SQS 대기열에 S3 버킷의 이벤트 알림 게시를 위해 사용

S3 버킷에 객체를 업로드하면 SQS 대기열에 자동으로 메시지를 보내게 되며

SQS 대기열은 S3 버킷에 메시지를 작성할 수 있는 권한을 부여해야 하므로 SQS 대기열 액세스 정책을 생성

예) sqs:SendMessage, 모든 계정의 AWS, 버킷의 ARN 소스가 S3의 버킷 1, 소스 계정은 S3 버킷의 계정 소유자여야 함

필요 항목 중요

<SQS Queues 액세스 정책 실습>

- SQS 대기열 액세스 정책 설정을 위한 대기열과 S3 버킷 생성

SQS 대기열에 들어갈 S3 이벤트 알림을 설정하기 위한 대기열이므로 EventsFrom S3라는 이름으로 대기열을 생성

그리고 S3로 이동하여 demo-sqs-queue-access-policy라는 이름의 S3 버킷을 생성하고

Properties의 Event notifications에서 S3 버킷에서 SQS 대기열을 Destination으로 데이터를 보낼 이벤트 알림을 설정

그 후 S3가 SQS 대기열에 작성할 수 있도록 Access Policy를 수정한 후 이벤트 알림 설정을 완료

- 이벤트 알림 저장 작동 확인

SQS에 들어가서 메시지를 주고받게 되고

수신 가능한 한 개의 메시지를 가져와서 읽어보면 S3에 의해 테스트 메시지가 SQS 대기열에 보내졌음을 확인할 수 있음

즉, S3에 메시지를 업로드하거나 파일을 업로드하고 SQS를 확인

'Cloud > AWS' 카테고리의 다른 글

| [SAA] Amazon SNS 개요 (0) | 2022.04.06 |

|---|---|

| [SAA] SQS (0) | 2022.04.06 |

| [SAA] Amazon SQS - 표준 Queues 개요 (0) | 2022.04.04 |

| [SAA] 메시징 소개 (0) | 2022.04.04 |

| [SAA] 모든 AWS 스토리지 옵션 비교 (0) | 2022.04.03 |