IAM – Password Policy

- 사용자와 그룹이 손상되는 것을 보호 (계정을 보안하기 위한) 하는 두 가지 방어 기제

- 방어 기제 1) Password Policy 비밀번호 정책 : 계정에 대한 무차별 대입 공격에 대비하는 것

비밀번호 정책 셋업 1) 비밀번호의 최소 길이 설정

비밀번호 정책 셋업 2) 특정한 문자 유형 요구 (개문자, 소문자, 영어, 숫자, 문자)

비밀번호 정책 셋업 3) IAM 사용자들의 비밀번호를 바꿀 수 있게 하거나 바꾸도록 요구 (기한에 따라 - 예 : 매 90일 마다)

비밀번호 정책 셋업 4) 사용자가 비밀번호를 변경할 때 비밀번호를 다시 사용하지 못하도록 방지

Multi Factor Authentication - MFA

- 방어 기제 2) Multi Factor Authentication, MFA

Root 계정과 IAM 사용자들을 보호하기 위해 AWS에서의 필수조항으로 MFA 디바이스를 사용하도록 강력 권고 - MFA는 비밀번호와 보안 디바이스의 두 가지 조합을 함께 사용해서 훨씬 강력한 보안을 유지

예) Alice가 비밀번호를 잊거나 도난, 해킹 당했을라도 MFA 토큰 (물리적 디바이스) 으로 인해 계정이 손상되지 않을 수 있음 - MFA 토큰을 잃어버리게 된다면 계정은 잠기게 되므로 주의

MFA devices options in AWS

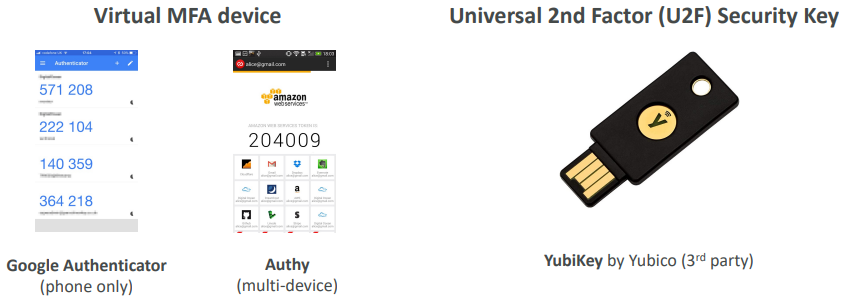

- Virtual MFA device : Google Authenticator, Authy

: Support for multiple tokens on a single device.

하나의 디바이스에서 다양한 토큰 지원 (다중)

Root 계정, 다들 IAM 사용자 계정들을 Virtual MFA device에 원하는 만큼의 사용자와 계정을 가질 수 있음 - Universal 2nd Factor (U2F Security Key) : Yubico의 YubiKey

: Support for multiple root and IAM users using a single security key

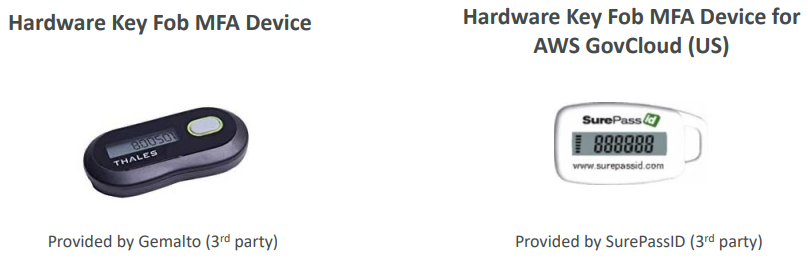

다양한 루트를 지원하고 IAM 사용자들은 단일 보안을 사용 - Hardware Key Fob MFA device : Gemalto

- AWS GovCloud : SurePassID, 미국 정부의 클라우드를 사용하게 된다면 제공됨

<IAM MFA 실습>

- Password Policy 실습

- IAM - 액세스 관리 - 계정 설정 - 암호 정책 변경 - 암호 정책 설정

Root 사용자

Password Policy

- Root 계정을 위해 MFA 셋팅 실습

MFA 토큰을 잃어버릴 경우 계정이 잠기므로 따라하지는 말 것

- 계정 - 보안 자격 증명 - 멀티 팩터 인증 (MFA)

가상 MFA 디바이스 선택 - 호환 가능한 Virtual MFA 앱 다운로드 (Authy 등) 후 QR 코드 스캔

- 앱에서 계정 추가 후 얻은 MFA 코드를 입력

'Cloud > AWS' 카테고리의 다른 글

| [SAA] AWS 클라우드쉘 (0) | 2022.01.16 |

|---|---|

| [SAA] AWS 액세스 키, CLI 및 SDK (0) | 2022.01.16 |

| [SAA] IAM 정책 (0) | 2022.01.15 |

| [SAA] IAM 소개 (0) | 2022.01.15 |

| [SAA] AWS 클라우드 개요 (0) | 2022.01.14 |